Bybit 14.4億美元被盜事件完整剖析 安全與監管的博弈再起?

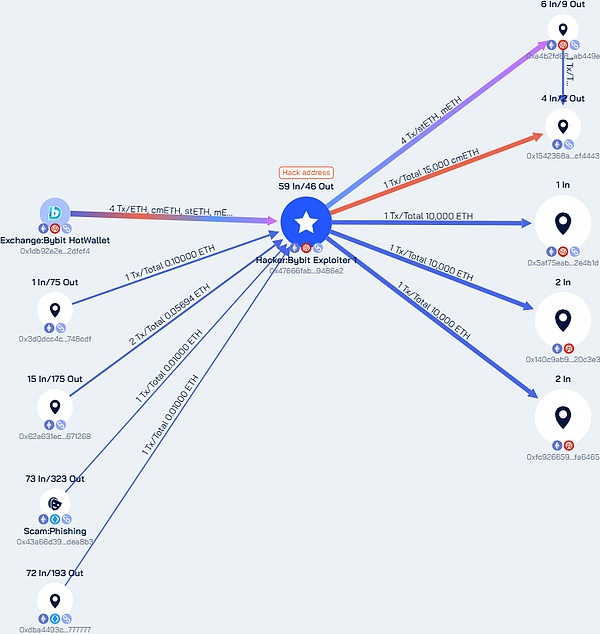

在此前,Beosin已經對Bybit事件進行完整鏈路分析,而現在,黑客正在對被盜資金進行“清洗”,同時Bybit已通過貸款、大戶存款和ETH購買等多種渠道獲得約446,869枚ETH(價值約12.3億美元),目前Bybit已接近彌補因黑客事件造成的資金缺口。Beosin團隊也在和Bybit團隊同步分析進展。

結合Bybit官方公布的信息來看,黑客通過某種方式侵入了Bybit內部員工的電腦,通過篡改了UI前端顯示的內容,在簽名人員確認Safe的URL正確的情況下,實際上卻簽署了黑客精心構造的惡意交易,該交易實質上是修改錢包合約的邏輯實現,從而讓黑客能夠完全接管該錢包。由于黑客控制了員工的電腦,能夠拿到最終的交易簽名,將交易提交上鏈。待交易被打包廣播之后,黑客完全掌握了該錢包。隨后黑客將錢包中的所有資產轉出。

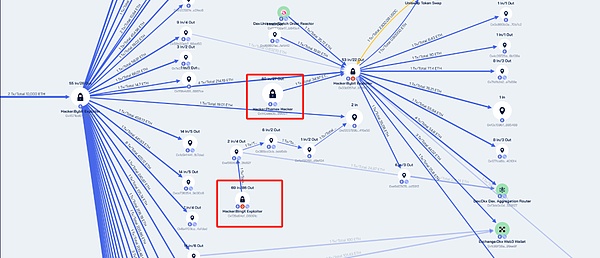

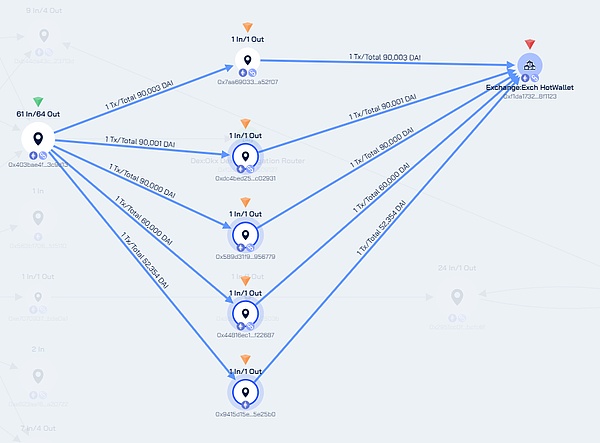

Bybit黑客銷贓模式趨于穩定,主要使用Thorchain將資產轉移至BTC公鏈,以及利用OKXDEX兌換為DAI再進行流轉。

2. 攻擊技術手段分析

a. 漏洞利用方式(如釣魚攻擊和與社會工程學手段、前端UI篡改、惡意合約部署)。

釣魚攻擊與社會工程學

攻擊者通過釣魚攻擊(如偽造郵件或惡意鏈接)入侵了Bybit內部員工的電腦,獲取了操作權限。利用社會工程學手段,攻擊者可能偽裝成內部人員或合作伙伴,誘導員工點擊惡意鏈接或下載惡意軟件,從而植入后門。

前端UI篡改

攻擊者篡改了Safe多簽錢包的前端界面,偽造了看似正常的交易提示頁面,誘導簽名人員簽署惡意交易。簽名人員在確認URL“Safe”的情況下,實際簽署的交易內容已被篡改,導致惡意合約邏輯被植入。

惡意合約部署

攻擊者在攻擊前部署了惡意合約(地址:0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516),并通過DELEGATECALL將惡意邏輯寫入Safe合約的STORAGE[0x0]中。惡意合約中包含后門函數(如sweepETH和sweepERC20),用于轉移冷錢包中的資產

b. 攻擊者如何繞過風控系統(如偽造IP或頁面、模擬正常用戶簽名行為等)。

偽造頁面與交易提示

攻擊者通過篡改Safe多簽錢包的前端界面,偽造了看似合法的交易提示頁面,使簽名人員誤以為交易內容正常。簽名人員在硬件錢包上看到的交易內容與實際執行的交易內容不一致,導致“盲簽”現象。

模擬正常用戶行為

攻擊者在入侵員工設備后,模擬了正常的用戶操作行為(如登錄、簽名等),避免了觸發風控系統的異常行為檢測。通過偽造IP地址或使用代理服務器,攻擊者隱藏了真實來源,進一步規避了風控系統的IP黑名單檢測。

利用硬件錢包的局限性

硬件錢包在處理復雜交易時存在解析能力不足的問題,無法完整顯示Safe多簽錢包的詳細交易數據,導致簽名人員無法驗證交易內容的真實性。攻擊者利用這一缺陷,通過偽造交易內容誘導簽名人員進行“盲簽”。

繞過多簽機制的信任漏洞

雖然Bybit采用了多簽機制,但多個簽名方依賴于相同的基礎設施和驗證流程,一旦其中一個環節被攻破,整個安全體系即被突破。攻擊者只需攻破一個簽名者的設備,即可偽造交易并獲取足夠的簽名權限。被盜資金*洗*錢路徑與關鍵節點突破

1. *洗*錢手段拆解

a. 跨鏈橋轉換:通過Chainflip、ChangeNow、Thorchain、LiFi、DLN等轉移資產

LazarusGroup擅長利用各類跨鏈橋規避鏈上追蹤,除Chainflip之外,該組織在歷次攻擊事件中還廣泛使用AvalancheBridge、BitTorrentBridge、Thorchain、Threshold及Swft等跨鏈工具進行資金轉移。例如,在AtomicWallet被盜事件、Alphapo被盜事件、Stake.com被盜事件、DMMBitcoin被盜事件、Harmony跨鏈橋攻擊事件及Coinspaid被盜事件中,均可見AvalancheBridge的蹤跡。

LazarusGroup在盜取加密資產后,通常采取跨鏈轉移+混幣器清洗+OTC變現的鏈式*洗*錢流程。該組織會先將被盜資金在多個跨鏈橋間反復轉移,并通過混幣器掩蓋資金來源,隨后提取至特定地址集群,再借助場外OTC交易將加密資產轉換為法幣。

統計數據顯示,Paxful、Noones、MEXC、KuCoin、ChangeNOW、FixedFloat及LetsExchange等交易所均曾接收過LazarusGroup關聯資金。此外,除鏈上*洗*錢外,該組織也頻繁利用場外交易逃避監管。此前的相關報道顯示,自2022年以來,場外交易員YicongWang長期為LazarusGroup提供資金清洗服務,幫助該組織通過銀行轉賬將價值數千萬美元的被盜加密資產轉換為現金。LazarusGroup在資金清洗過程中展現出高度系統化的運作模式,這一多層次、去中心化的*洗*錢方式進一步加大了資金追蹤難度。加密資產平臺如何進行事前防御、事中響應、事后追蹤

1. 事前防御

a. 加強內部多簽流程安全建設,使用專有的網絡與設備進行簽名審核與操作,避免設備被黑客控制從而成為黑客進入內網的突破口;

b. 簽名人員在審核簽名內容時,應明確對比流程中顯示的簽名與錢包中顯示內容的一致性,如果發現異常,應立即停止簽名流程并進行應急響應;

c. 還可以通過風控系統實時監控冷熱錢包的資金動態,對異常的行為及時告警;

d. 對于多簽錢包簽名數據向鏈上提交時,可以指定只有固定的幾個地址才能夠進行簽名數據提交工作,將交易提交與簽名權限都控制在企業內部,

2. 事中應急響應

a. 威脅情報共享:通過Beosin安全情報網絡快速預警。

b. 應急響應機制:發現異常交易后,迅速啟動應急響應,第一時間評估是否需要暫停客戶錢包充提,向社區同步情況,利用整個安全社區的力量阻礙被盜資金的流轉;

c. 攻擊溯源分析:結合鏈上數據與鏈下日志追蹤攻擊來源和資金去向。

d. 資金凍結協助:聯動金融與執法機構凍結被盜資金。

3. 事后追蹤與復盤

a. 資金流向圖譜:利用BeosinTrace工具可視化*洗*錢路徑。

b. 反*洗*錢(AML)標注:Beosin迅速的將所有黑客相關的錢包地址標記為黑客,并對所有的資金轉賬行為進行告警,堵住了黑客通過Beosin的客戶平臺進行*洗*錢的途徑。

c. 司法取證支持:提供符合法律標準的鏈上證據鏈。

本次事件帶來的警示與行業改進方向:

Bybit事件暴露了Crypto行業在資金安全管理上的漏洞,也為整個行業敲響了警鐘。以下是本次事件帶來的幾點重要啟示:

提升多簽流程的安全性

多簽管理資金是行業的常見做法,但其安全性仍有待加強。本次事件中,黑客通過入侵內部Safe簽名系統工作流,實施了簽名欺騙并篡改了簽名數據。因此,簽名系統的安全性是重中之重,必須通過技術升級和嚴格的權限管理來防范類似攻擊。

加強簽名環節的審核與監控

在簽名過程中,操作者需仔細審核簽名內容,例如冷錢包簽名時應與前端顯示的簽名內容進行比對,以發現潛在的異常。此外,建議對簽名后的數據進行模擬執行,確認執行結果與預期一致后再廣播交易。盡管本次事件中黑客直接獲取了簽名內容并廣播交易,但這一步驟仍能有效防范其他類型的攻擊。

建立行業聯盟,協同應對安全威脅

成立VASP(虛擬資產服務提供商)行業聯盟,聯盟成員間共享最新的重大事件信息和安全威脅情報,集合行業力量共同應對黑客攻擊和*洗*錢行為。這種協同機制可以提升整個行業的防御能力。

加強合規建設,防范*洗*錢風險

去中心化協議和VASP平臺需進一步加強合規建設,避免被黑客利用進行*洗*錢活動。一旦平臺被合規部門標記為高風險實體,將嚴重影響正常用戶的出入金操作。因此,交易所和去中心化平臺應完善反*洗*錢(AML)和了解你的客戶(KYC)機制,確保合規運營。

持續優化安全與合規機制

安全與合規是一個動態的過程,需要根據最新的威脅和技術發展不斷優化。行業從業者應保持警惕,定期審查和升級安全措施,同時積極參與行業標準的制定和完善。

Bybit事件不僅是一次安全漏洞的暴露,更是對整個行業安全與合規體系的考驗。只有通過技術升級、流程優化、行業協作和合規建設,才能有效應對日益復雜的網絡安全威脅,保障用戶資產安全,推動行業的健康發展。